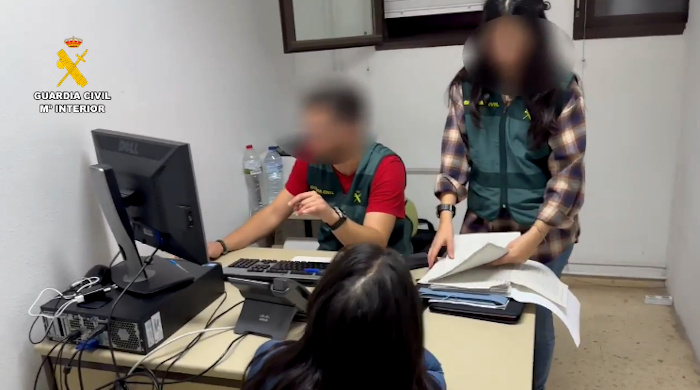

Detenidos cinco ciberdelincuentes por estafar 382.810 euros a empresas y al Ayuntamiento de Ábalos

El seguimiento al dinero estafado ha permitido bloquear siete cuentas bancarias y recuperar cerca de 250.000 euros estafados | Los detenidos son tres varones y dos mujeres que operaban desde Cataluña y se ocultaban entre Barcelona y Tarragona

Fuente:

https://www.larioja.com/la-rioja/sucesos/detenidos-cinco-ciberdelincuent...