Como recuperar la contraseña de Gmail paso a paso

Ahora no es tan frecuente, pero hace años era bastante habitual que Windows se colgase sin motivo aparente, mientas estabas usando una aplicación o jugando a un juego. Entonces aparecía la temida Pantalla Azul de la Muerte, que básicamente venía a decirte que Windows había cascado, y debías reiniciar el ordenador.

Fuente:

https://computerhoy.com/pc/linux-estrena-pantalla-azul-muerte-1346980

La pugna entre la Unión Europea (UE) y Meta sigue recrudeciéndose. Este jueves, el Comité Europeo de Protección de Datos (CEPD) reiteró su decisión vinculante y de urgencia que prohíbe a Facebook e Instagram rastrear la actividad de sus usuarios dentro de ambas plataformas y usar esa información personal con fines publicitarios.

Fuente:

El código de la Interfaz Unificada y Extensible de Firmware (UEFI) de varios proveedores independientes de firmware/BIOS (IBVs) ha sido identificado como vulnerable a posibles ataques debido a defectos de alto impacto en las bibliotecas de análisis de imágenes integradas en el firmware.

Fuente:

Hoy en día, muchos tipos de malware y troyanos de acceso remoto (RAT) y APTs utilizan archivos binarios integrados de Windows para preparar e infectar computadoras. Los programas comúnmente utilizados en este tipo de ataques son powershell.exe, regsvr32, rundll32, certreq.exe, certutil.exe y mshta.exe.

Fuente:

https://blog.segu-info.com.ar/2023/12/bloquear-lolbins-con-el-firewall-d...

El análisis forense digital es una disciplina que se centra en la recolección, preservación, examen y análisis de evidencia digital con el fin de investigar y resolver crímenes cibernéticos, incidentes de seguridad, y también auditorias.

Fuente:

https://www.welivesecurity.com/es/recursos-herramientas/5-fases-fundamen...

En un esfuerzo sin precedentes, las autoridades judiciales y policiales de siete países han unido fuerzas con Europol y Eurojust para desmantelar y detener en Ucrania a figuras clave detrás de importantes operaciones de ransomware que causan estragos en todo el mundo. La operación llega en un momento crítico, mientras el país se enfrenta a los desafíos de la agresión militar de Rusia contra su territorio.

Fuente:

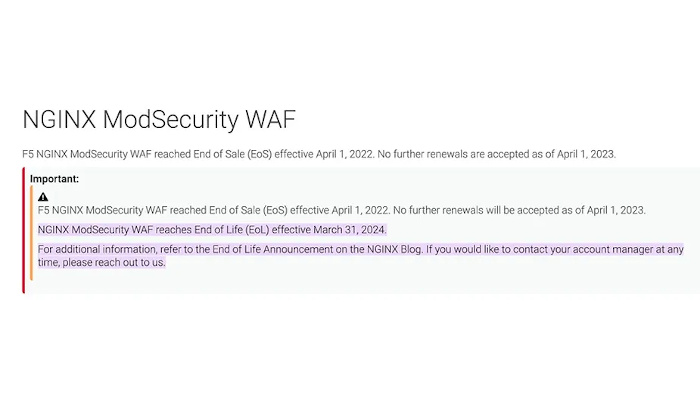

ModSecurity es una tecnología WAF de código abierto basada en firmas que ha sido utilizada por muchas organizaciones durante casi 20 años, a menudo integrada como un complemento de NGINX y el soporte de Trustwavwe.

Fuente:

https://blog.segu-info.com.ar/2023/11/modsecurity-waf-llega-su-fin-algun...

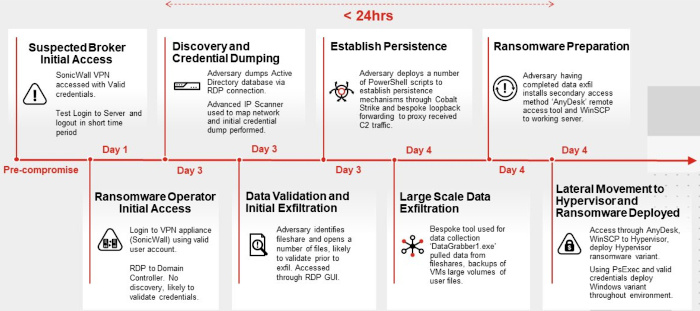

El equipo de FortiGuard IR ha realizado un análisis exhaustivo de un incidente que involucró al grupo de ransomware Rhysida, arrojando luz sobre sus operaciones, tácticas e impacto, incluida una técnica novedosa que involucra ransomware basado en ESXi. Este ransomware se encuentra activo en América Latina.

Fuente:

https://blog.segu-info.com.ar/2023/11/analisis-tecnico-del-ransomware-rh...

MILE-SEC - Hacking Ético & Forense Digital

informes@mile-sec.com

informes@mile-sec.com

+51 972 213 381

https://t.me/mileseceirl